Tout comme le bâtiment avec l’arrivée des offres connectées, les solutions de contrôle d’accès se développent et embarquent de plus en plus d’intelligence et de numérique. Qu’il s’agisse de solutions dématérialisées ou autonomes, le contrôle d’accès s’intègre aujourd’hui à d’autres systèmes du bâtiment, et peut être pilotable et gérable à distance. Le tour des nouveautés et évolutions, et des services à y associer.

« On constate en effet une prise de conscience de plus en plus forte du secteur du petit et moyen tertiaire pour, d’une part, renouveler des systèmes d’accès vieillissants ou équiper des bâtiments qui ne l’étaient pas, mais aussi, d’autre part, pour avoir des capacités de gestion à distance, tout en adaptant le type de sécurité au type d’ouvrant avec une protection maximale, cohérente avec les risques identifiés », introduit Pascal Le Roux, vice-président de CDVI.

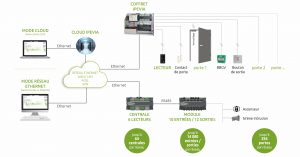

« Depuis l’organe de verrouillage par ouvrant qui est la base de la solution d’accès, en passant par le lecteur – quel que soit son type – et la centrale d’accès, il est possible de garantir une solution proportionnée à la réponse sécuritaire attendue, et donc d’être à même de proposer une solution flexible qui s’adapte aux besoins des petits bâtiments, c’est-à-dire pour moins de 8 portes », complète l’expert de CDVI. L’évolutivité des solutions permet de monter en nombre d’accès à gérer, jusqu’à 100, voire 500 portes à surveiller, avec des différentes conditions de lieux et de types d’accès (sites administratifs, Ehpad, centres de recyclage, etc.). Dans cette configuration, une représentation graphique du bâtiment permet de visualiser très simplement les plans d’étage, de contrôler les accès, d’activer à distance l’ouverture ou la fermeture en cliquant sur le pictogramme associé à l’ouvrant.

« La notion de flexibilité est essentielle, car et le bâtiment et son occupation ont évolué : certains sites ont été presque laissés à l’abandon, l’artisan a disparu. Parfois, même l’hôtesse d’accueil, qui auparavant gérait les accès et la gestion des badges, a été supprimée. Dans ce contexte, il est essentiel de pouvoir gérer à distance tout nouvel accès, le turn-over des employés, ou encore accompagner les changements d’usage du bâtiment (coworking, sous-location…) », souligne Pascal Le Roux.

Sur ce point, l’installateur de la solution de contrôle d’accès peut apporter une valeur ajoutée de service en proposant de gérer à distance les opérations pour, par exemple, désactiver les badges ou ajouter des accès pour les services de maintenance, de ménage, des employés, des visiteurs, des coursiers, etc.

Yoann Bonnin, directeur commercial de Castel France, ajoute que « les systèmes de contrôle d’accès pour le petit et moyen tertiaire sont de plus en plus souvent couplés à de l’interphonie et l’on parle plutôt de gestion globale de l’accès, avec des relations natives entre les deux fonctions ».

Des opportunités fortes de développement de services pour les installateurs

Le maintien en service des systèmes de sûreté du bâtiment est donc un incontournable pour les installateurs, quel que soit le niveau de complexité du bâtiment. « Qui plus est, notamment dans le petit-moyen tertiaire, grâce au fonctionnement en mode cloud s’ajoutent pour l’installateur des opportunités de prestations de services en complément de l’installation, notamment pour prendre en charge la gestion des droits des utilisateurs. En d’autres termes, prendre en charge tout ou partie de la “vie quotidienne” et de l’adaptation du système, dans un contexte croissant d’intervenants et de visiteurs nécessitant de la réactivité pour des modifications, des accès temporaires ou limités », conclut Yoann Bonnin, de Castel.

Dans l’univers Cogelec, la marque Rozoh constitue une offre et marque à part entière dédiée aux collectivités territoriales et au tertiaire et propose depuis 2021 une gamme complète avec également de l’interphonie et du contrôle d’accès.

En cible principale, les collectivités, qui constituent, selon Cédric Mazet, responsable marketing de Cogelec Intratone, la priorité pour implanter la marque, tout du moins en 2022. Avec, en termes d’accès aux services, des communications illimitées, plus adaptées au tertiaire et aux collectivités.

Avec les évolutions et la mixité d’usage des bâtiments tertiaires, le contrôle d’accès rend de multiples services, car il peut être étendu et permettre de gérer par exemple les accès au parking, avec un lecteur de badge passif sans pile avec reconnaissance RFID sur le véhicule, une reconnaissance de la plaque minéralogique et une interface avec le système vidéo du bâtiment.

« Toujours sur les services et usages, le contrôle d’accès peut aussi s’étendre à la gestion d’espaces de restauration, réservation de salles, et ce sont des sujets qui sont de plus en plus à prendre en considération », explique Pascal Le Roux, de CDVI.

Les sites très sécurisés et le grand tertiaire

Dans les cas de sites tertiaires importants ou de sites nécessitant une sécurisation particulière, le projet de sécurité combine souvent plusieurs dispositifs de protection : badges, RFID, biométrie vidéosurveillance et télésurveillance, détection d’intrusion, gestion des alarmes… Teddy Daumur, responsable produits pour Castel France, explique que« de par la diversité des équipements et leur dispersion physique sur différents points du site, les systèmes de sécurité se doivent de dialoguer entre eux par une supervision et une gestion centralisée permettant une réaction rapide ». Pour illustration, citons le cas d’un palais présidentiel achevé récemment et qui mixe contrôle d’accès, vidéosurveillance, télésurveillance, détection d’intrusion et gestion d’alarmes.

Le plus souvent, l’architecture de supervision de sûreté s’appuie sur un réseau IP, réseau qui peut être celui du bâtiment, ou bien encore un réseau IP indépendant, réservé au système de gestion de sécurité.

« Sur le réseau TCP/IP, vont pouvoir ainsi se connecter l’interphonie d’accès visiteur, l’interphonie d’accès parking, le ou les contrôles d’accès des personnels par zones, la supervision graphique, la détection d’intrusion, la détection d’intrusion bureaux, les ascenseurs…. La gestion voix, images et données se fait alors sur IP de façon sécurisée et chiffrée », complète l’expert de Castel. Pour ce qui est proprement du contrôle d’accès, et pour la certification ANSSI, l’usage du Bluetooth n’est pas possible sur les zones de haute sécurité et l’accès doit nécessairement être effectué par un moyen plus sécurisé, avec des technologies de cryptage et de chiffrement des données, ainsi que des lecteurs en mode « transparent ».

Encart 1 EC1 : Le contrôle d’accès biométrique, pour plus de sécurité

Le contrôle d’accès par biométrie reconnaît les individus grâce à une ou plusieurs de leurs caractéristiques physiques. La lecture des empreintes digitales, de l’iris ou encore la reconnaissance faciale avec la lecture des traits du visage sont les moyens les plus courants. D’autres systèmes existent comme la lecture des réseaux veineux, par exemple de la rétine ou de la paume de la main. Tous les acteurs du contrôle d’accès interrogés développent ou proposent d’ores et déjà des solutions opérationnelles s’appuyant sur des systèmes de biométrie, avec des solutions qui peuvent être utilisées en complément de systèmes de gestion d’accès classiques – code ou badges.

Castel propose ainsi un lecteur qui fonctionne en mode authentification, qui va comparer les données de capture d’empreinte – via le scanner optique inclus sur le lecteur – avec les données biométriques qui, elles, sont enregistrées dans le badge. La technologie et sa finesse d’analyse, notamment pour la lecture d’empreinte, sont essentielles pour effectuer les bonnes authentifications dans toutes les conditions et typiquement, même avec des doigts mouillés, sales ou abîmés.

Sascha Keller, CEO de Bird Home Automation, spécialiste allemand de système de contrôle d’accès DoorBird, analyse : « La demande de systèmes de contrôle d’accès intelligents augmente dans le monde entier. En Europe, surtout, la demande porte notamment sur des solutions inviolables comme la reconnaissance des empreintes digitales, qui sont uniques et ne peuvent être perdues ou oubliées. »

La solution DoorBird à capture d’image totale est basée sur la technologie brevetée Fingerprint Cards AB, qui répond à des normes de confort et de sécurité élevées par rapport aux capteurs linéaires. Le capteur tactile est entièrement intégré dans les interphones vidéo IP haut de gamme existants. L’administrateur peut accorder et retirer des autorisations d’accès et définir quelle action doit être exécutée lorsqu’un doigt donné est touché. En outre, les portiers vidéo basés sur IP de DoorBird sont équipés d’une caméra HD, d’un détecteur de mouvement, d’un système audio bidirectionnel, d’un lecteur RFID et peuvent être configurés avec un lecteur « Vigik », un clavier, un écran, un nombre quelconque de boutons d’appel et des dimensions personnalisées, et intégrés dans des systèmes domotiques existants.

« Quelle que soit la solution utilisée – biométrie, RFID, code PIN –, la combinaison de la technologie IP hautement sécurisée et cryptée selon les normes bancaires et de la diversité du design, avec des matériaux de haute qualité comme l’acier inoxydable, est le principal point clé du système d’accès DoorBird », souligne le CEO de Bird Home Automation.

Ces ensembles de solutions, que ce soit pour Castel, CDVI ou DoorBird, peuvent s’intégrer et s’ajouter en complément de systèmes classiques préexistants et venir renforcer progressivement des systèmes en place, notamment sur les zones nécessitant une sécurité plus élevée. Dans tous les cas, le contrôle d’accès biométrique doit faire l’objet d’une déclaration à la CNIL (Commission nationale de l’informatique et des libertés).

Encart 2 EC2 Contrôle d’accès, vers un usage étendu du smartphone

Le smartphone par lui-même constitue un badge dématérialisé – on parle aussi de trousseau de clés virtuel – qui, une fois l’identification réalisée, va permettre de déverrouiller la porte par un simple balayage, grâce à la technologie mains libres qui repose le plus souvent sur le BLE (Bluetooth Low Energy). Mais d’autres modes d’ouverture avec le smartphone sont possibles, comme la reconnaissance vocale ou le scan.

Autre exemple concret illustrant l’usage du smartphone, avec le couplage du contrôle d’accès Castel et de la solution de réservation des courts de tennis de la Fédération française de tennis.

« Cette fois, le smartphone ne constitue pas un badge dématérialisé, mais effectue le couplage avec l’application mobile de réservation des courts, puis va permettre, le moment venu, de recevoir un code autorisant l’entrée dans le créneau et sur le court réservé. De façon simultanée, l’entrée sur le court peut aussi déclencher la mise en route de l’éclairage et du chauffage », explique Teddy Daumur.

EC3 : Fiabilité et sécurité des solutions, un point clé, quelles que soient les technologies mises en place

Par exemple, CDVI est très attentif sur ces points, avec des tests et contrôles en sortie de production éprouvés. C’est ce qui permet de proposer une garantie de 10 ans incluant les mises à jour, avec un process simple en cas de défaillance : la carte électronique ou gâche hors service est remise au point DEEE du distributeur, avec envoi direct du nouveau système à l’installateur.

Par ailleurs, tout est fait pour faciliter la maintenance préventive. « Par exemple, sur les béquilles avec cylindres électroniques, le niveau des piles est connu à distance. Ainsi, la décharge d’une pile peut être largement anticipée », rapporte Pascal Le Roux, de CDVI.

Enfin, la technologie de cryptage des données et échanges est un autre point essentiel de la sécurité numérique du système de contrôle d’accès, par exemple pour CDVI avec le chiffrement AES de bout en bout des données, afin de garantir la confidentialité et supprimer tout risque de clonage. Pour garantir un maximum de sécurité, la centrale de gestion des accès peut être installée sur site et non dans le cloud.

Jean-François Moreau