À l’heure de l’hôpital numérique, y est-on aussi aux petits soins pour sa cybersécurité ? La sécurité des patients, mais aussi la confidentialité des données sont-elles bien assurées ? Comment la GTB et la supervision s’inscrivent-elles dans la cybersécurité de l’hôpital ?

La cybersécurité, ou sécurité des systèmes d’information, se définit comme le traitement de la protection en disponibilité, intégrité ou confidentialité des données stockées, traitées ou transmises. La sûreté de fonctionnement quant à elle vise à s’assurer qu’un système, quelle que soit sa destination, professionnelle ou technique, est apte à accomplir des fonctions dans des conditions définies. La sûreté de fonctionnement traite en particulier les propriétés de fiabilité, maintenabilité, disponibilité et sécurité des biens et des personnes.

À l’hôpital, ces deux notions sont clés et intimement liées, mais les enjeux qui y sont associés sont encore peu appréhendés. Ainsi, selon une étude du cabinet Deloitte auprès de 24 hôpitaux dans 9 pays européens, plus de la moitié des hôpitaux interrogés utilisaient des mots de passe standards par défaut pour sécuriser leurs équipements, et seul un cinquième d’entre eux avaient déclaré que la majorité de leurs appareils utilisaient des connexions réseau sécurisées pour assurer la fiabilité et la confidentialité des données.

Des budgets modestes, une forte pression réglementaire, et des informations qui valent de l’or

Les hôpitaux consacrent encore trop peu à leur sécurité informatique : environ 6 % de leur budget en 2016, versus 16 % en moyenne pour l’industrie, selon une étude de 2016 menée par Symantec (*) aux États-Unis. En France, d’après l’Atlas des Systèmes d’information hospitaliers de la direction générale de l’offre de soins (DGOS), 91 % des établissements de santé se sont dotés d’une politique de sécurité. Cependant, la mutualisation de la fonction informatique dans les groupements hospitaliers de territoire, le règlement général européen sur la protection des données (RGPD) et les nouveaux impératifs de cybersécurité imposés aux établissements ajoutent une pression réglementaire aux responsables sécurité informatique hospitaliers, selon le constat dressé récemment par Vincent Trely, président de l’Association pour la promotion de la sécurité des systèmes d’information de santé (Apssis).

Bien sûr, la sécurité ne rapporte rien directement, pourtant, les informations détenues par les hôpitaux (dossiers médicaux, numéros de sécurité sociale, etc.) valent de l’or pour les pirates. Sur le marché noir, elles se revendent 50 fois plus cher qu’un numéro de carte de crédit (*).

« Pour établir une politique de sécurité ad hoc, quatre étapes sont indispensables », explique Laurent Raillier, expert au sein du service cybersécurité de Schneider Electric France. Tout commence par un inventaire et une cartographie des systèmes, ainsi que par l’évaluation des risques pour identifier les priorités, les vulnérabilités et les préconisations de solutions adaptées aux métiers et systèmes critiques. Ce rapport est partagé par le management de l’hôpital, le DSI et la Direction technique. En résultante, le plus souvent, l’architecture réseau doit être sécurisée, avec par exemple non pas un seul domaine d’adresses IP mais avec une segmentation et des fonctions de protection et de surveillance correctement positionnées, poursuit-il.

Enfin, un plan de test et mise en service finalise la mise en opération. Le tout sans oublier qu’un vrai projet de sécurisation ne s’arrête pas à un instant précis, le système doit être sécuritaire dans le temps, ce qui implique un suivi et relevé des logs, la mise à jour des équipements, les procédures de bonnes pratiques pour ajouter de nouveaux appareils ou objets connectés, et ce, toujours dans une logique de prévention forte, insiste l’expert de Schneider Electric.

Il y a encore trop de solutions au coup par coup ou en réaction suite à un problème, le plus souvent car il faut un vrai budget dans la durée pour mener un tel projet, avec une réévaluation permanente des niveaux de protection.

Les piqûres de sensibilisation du personnel sont primordiales

La cybersécurité, ce n’est pas que le vol de données sur un portable ou l’arrivée d’un virus par messagerie, avec la cohorte de conséquences fâcheuses associées.

Un mot de passe trop simple, une simple clé USB sur le réseau, l’ouverture d’un e-mail infecté, et c’est parti, la faille peut être ouverte sur un des systèmes numériques de l’hôpital et s’y répandre très vite. Faille ou « hacking » qui peut prendre aussi la forme de rançon (« ransomware ») en échange de la remise en bonne marche des systèmes de l’hôpital, comme cela s’est passé en février 2016, dans un hôpital californien qui a été contraint de payer l’équivalent de 17 000 dollars pour recouvrer l’accès à son système informatique.

Dans les hôpitaux, la priorité, c’est la santé et le soin aux malades. Mais cet ensemble est désormais rythmé par le numérique car de nombreux équipements sont connectés (pacemakers, pompes à insuline, scanners, etc.) et l’efficacité des soins en dépend. Médecins, internes et infirmiers travaillent quotidiennement avec ces objets indispensables aux soins et au suivi des patients. Or, si les acteurs médicaux commencent à être sensibilisés à l’environnement technique de leurs interventions, notamment pour ce qui est de l’approvisionnement en énergie, leur appréhension des menaces liées à l’informatique est beaucoup moins significative.

« La cybersécurité s’évalue aussi en termes de risques et non pas seulement en termes de systèmes protégés ou sécurisés. La faille passe par l’humain, qu’il soit de passage à l’hôpital avec une volonté malveillante ou intervenant dans l’hôpital. C’est un des défis majeurs du service informatique et de son responsable sécurité, convaincre chacun de l’importance des bonnes pratiques pour faire face aux tentatives d’intrusion et de menaces », ajoute Pascal Tigreat, responsable du département Automation de Wago.

La GTB n’est pas le maillon faible

80 % des attaques réussies étaient dues à des erreurs humaines, énonçait-on fin 2017 à la Journée de conférences sur la cyber sécurité Santé, au centre hospitalier de Blaye. « Les systèmes peuvent être sécurisés, tout système reste attaquable, tout dépend si cette vulnérabilité est exploitable dans le contexte d’utilisation finale. C’est pour cela que, compte tenu de la dimension multi-métiers de la GTB, la mise en route doit être soignée pour notamment désactiver les interfaces inutilisées, définir les mots de passe ad hoc pour tous les accès (serveurs web et FTP, programmation…) », explique Pascal Tigreat, de Wago.

Ensuite, une architecture réseau bien pensée est une des réponses, car elle limite la propagation des casses des systèmes. Dans les hôpitaux, le réseau GTB est le plus souvent séparé du réseau informatique, mais il n’en reste pas moins attaquable, la priorité est la condamnation de tout ce qui peut entrer par le poste de supervision, par exemple une clé USB ou une prise RJ45 en accès libre, pointe l’expert de Wago.

Le dernier point crucial est « la gestion du télé-accès, qui doit être sécurisé et crypté, et nous suivons au plus près les recommandations de l’ANSSI. Pour exemple, nous mettons en place le plus souvent, avec OpenVPN et IPsec, des tunnels VPN avec nos contrôleurs et automates ».

« La GTC du CHANGE d’Annecy (Centre hospitalier Annecy Genevois) que nous maintenons est opérationnelle depuis plus de 10 ans et nous travaillons actuellement main dans la main avec la DSI de l’hôpital pour réaliser un audit cybersécurité de l’architecture existante. En découlent des actions correctives puis une gestion en tierce maintenance des ensembles en place, et notamment les évolutions d’OS et firmware », illustre Régis Ruckert, directeur d’activités au sein d’Automatique et Industrie (AI). En dehors du respect des bonnes pratiques et usages édictés par la DSI, deux points lui sont apparus essentiels :

- le changement des routeurs et switchs, pour mettre en place notamment des filtrages MAC et protéger les flux,

- et le maintien de la séparation totale des architectures.

« Il n’y a donc aucun croisement possible entre le réseau du monde du “dossier patient” et le réseau de la GTC et supervision. Qui plus est, le réseau de la GTC, est basé uniquement sur du filaire », poursuit l’expert, qui conclut : « Même si les automaticiens commencent à être formés à l’importance de la cybersécurité, c’est ce que nous constatons avec l’INPG, nous avons fait le choix en interne de recruter un profil IT et cybersécurité, c’est un atout indéniable pour sécuriser les applicatifs que nous délivrons ».

Attention aux objets connectés

« Par principe, l’attaquant exploite des vulnérabilités généralement bien connues ainsi que les faiblesses de la sécurité des systèmes informatiques ; les objets connectés constituent un point faible évident car il n’y a pas forcément de pare-feu et de sécurité, surtout quand l’objet en lui-mêmenscrivent rase manquante))virgule arès Cybelius)8)))u’ laact.atégories par typologie de clients. t accès àleur brique d’b est typiquement une caméra, une imprimante ou encore un capteur de température acheté à bas prix », explique Kevin Hanir, consultant et expert sécurité et domotique au sein d’Archiliving.

Il est possible pour un hacker de s’en servir, de les accumuler comme multiples points d’entrée, les appareils piratés restent ensuite dormants et sont activés lors du déclenchement de l’attaque. On parle en ce cas d’attaques DDOS qui visent à surcharger les serveurs, et empêcher ainsi d’autres connexions légitimes, explique l’expert.

Pour illustrer, une faille sur un firmware de base, incluse dans plusieurs caméras standards du marché, a été trouvée récemment, tout simplement parce que le mot de passe pour modifier celui-ci était resté par défaut, poursuit-il.

Il faut donc porter une attention particulière aux objets connectés dans les environnements sensibles. « Pour exemple, nous sommes en cours de développement sur un projet de localisation de matériels pour un CHU ; comme bon nombre de start-up, après la phase de prototypage, nous souhaitons intégrer la sécurité dans les produits, faire ce que l’on appelle le Secure by Design, car la sécurité sera demain un élément différenciateur sur le marché de l’IoT. »

POINT DE VUE

Protéger des menaces les systèmes critiques, et notamment les alimentations en énergie – François Duchateau, PDG de Slat

« Notre métier, c’est de concevoir et fabriquer des alimentations électriques de sécurité et des switchs destinés à sécuriser les applications critiques des bâtiments et, pour le milieu hospitalier, nous avons développé une gamme de produits spécifiques. Un des scénarios de menace identifié concerne la continuité de services de tout ou partie des systèmes d’alimentation électrique, car certains process ont une dépendance extrême, et notamment les appareils de soins opératoires, la surveillance des patients, mais aussi l’éclairage des salles opératoires », explique François Ducheteau.

En sus des dispositifs de redondance de source d’énergie, pour les applications ultra-critiques, il est donc nécessaire de mettre en place des systèmes d’alimentation protégeant en local et assurant la continuité de services en garantissant l’autonomie en cas de bascule, de microcoupure, de perturbations radio, de malveillance ou encore de disjonction. Sur un hôpital de taille moyenne, cela peut représenter plusieurs centaines de dispositifs de backup d’alimentation. Dans ce cadre, les batteries lithium-ion sont d’autant plus intéressantes car elles ont une durée de vie importante, supérieure à dix ans pour plus de 3 000 cycles de charge/décharge, et donc ne requièrent quasi pas de maintenance.

« Par rapport à la cybersécurité sur nos dispositifs, le point essentiel est que nous maîtrisons l’intégralité de nos firmwares, et notamment le système de management de nos batteries lithium (BMS). Pour nos systèmes communicants, nous nous appuyons sur des protocoles de sécurisation standard avec cryptage, et s’il y a usage usage de SNMP en dialogue, il s’agit de SNMP V3, et nous suivons de très près les recommandations de l’ANSSI. »

ANSSI, la cybersécurité certifiée ?

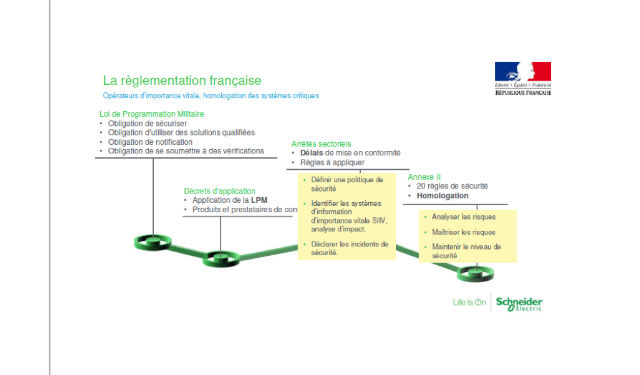

L’Agence nationale de sécurité des systèmes d’informations (ANSSI) est chargée notamment de proposer les règles à appliquer pour la protection des systèmes d’information de l’État et de vérifier l’application des mesures adoptées. L’ANSSI apporte aussi expertise et assistance technique aux administrations et aux entreprises, avec une mission renforcée au profit des opérateurs d’importance vitale (OIV).

Elle propose notamment une Certification de sécurité de premier niveau (CSPN) avec des tests sur l’atteinte des objectifs de sécurité dans un contexte de fonctionnement et usage normal du système.

Dans la catégorie automates industriels, seuls trois automates de marque Schneider et Siemens sont certifiés à ce jour CSPN. Ce niveau atteste de la robustesse des produits par rapport à des critères établis, reprenant un mode opératoire qui teste l’atteinte des cibles de sécurité et les risques d’usage.

« La certification ne protège pas pour autant d’une mauvaise utilisation ou d’un contexte ouvert. Par ailleurs, la majorité des automates industriels ne sont pas certifiés mais peuvent procurer un niveau de sécurité important, qui peut comporter certaines contraintes dans l’utilisation. Nous avons intégré pour certains produits des mécanismes de sécurisation renforcés permettant de s’affranchir de ces contraintes, souvent liées à l’outil de programmation », ajoute Pascal Tigreat, de Wago.

Enfin, l’importance de la bonne mise en œuvre est clé, comme le soulignent les rapports des certificats sur les produits évalués. Un point que mentionnent également les experts de Wago et Schneider.

Superviser la cybersécurité

Superviser la cybersécurité, c’est possible et recommandé. Des solutions telles que Sentryo, Stormshield, Cybelius Panda Security, etc., reposent sur la mise en place de sondes qui analysent et cartographient les trafics et types de protocoles. « Ces solutions sont très utiles en phase d’audit, mais peuvent être laissées en place pour effectuer une détection avancée des anomalies et générer des alertes temps réel », indique Régis Ruckert, d’Automatique et Industrie. On le voit donc, les solutions existent, gageons que les hôpitaux sauront s’en emparer et soigner leur cybersécurité, dans un contexte budgétaire souvent restreint.

Quelques liens utiles :

https://www.cybermalveillance.gouv.fr qui classifie notamment les types de menaces

Les chiffres clés de l’étude de Symantec :

symantec-healthcare-it-security-risk-management-study-en.pdf

Les procédures de certification ANSSI (CSPN) sont disponibles sur le site Internet : ssi.gouv.fr

Jean-François Moreau