Le développement d’architectures de plus en plus complexes pour les contrôles d’accès soulève la question épineuse de leur gestion. Vidéosurveillance, badges, détection anti-intrusion et anti-incendie, tous ces canaux doivent converger vers un poste de surveillance unique, pour assurer une sécurité maximale. Ces dispositifs peuvent également s’intégrer au réseau de GTB, ce qui permet de piloter l’ensemble des fonctionnalités du bâtiment depuis un poste unique.

Le contrôle d’accès permet d’assurer une protection contre une utilisation non autorisée des ressources par une entité ou un groupe d’entités. Pour protéger un système, il faut donc mettre en place un certain nombre de barrières qui peuvent être de différentes natures : vidéosurveillance, badges d’accès, détection anti-intrusion… Mais, pour une gestion optimale d’un bâtiment, tous ces systèmes sont appelés à faire converger leurs informations vers un terminal unique de sécurité, et peuvent même être inclus dans un centre nerveux de GTB.

Architecture centralisée

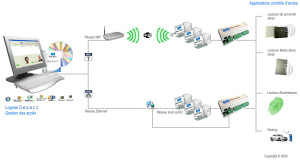

Les réseaux évoluent, les architectures aussi. Traditionnellement, la configuration des mécanismes de contrôle d’accès pouvait se faire de deux façons. La première, la manière directe, consiste à se connecter à chacun des équipements en configurant chacun des modules manuellement. Une méthode intéressante s’il ne faut configurer qu’un équipement unique incluant tous les modules, mais inutilisable lorsque le nombre d’équipements augmente. La deuxième méthode, indirecte, consiste à se servir d’une plate-forme d’administration du contrôle d’accès à laquelle les différents modules sont reliés. Un tel outil permet d’administrer plusieurs modules de contrôle d’accès à partir d’un équipement unique, offrant une interface générique à l’officier de sécurité. Seul problème, l’interface ne prend en charge qu’un ensemble de modules produits par un même constructeur et offre de ce fait des possibilités limitées.

Les progrès considérables des réseaux en termes de puissance et de qualité de service déclenchent le besoin de nouvelles architectures de contrôle d’accès, plus aisément adaptables. Entre 2012 et 2013, le secteur de la Sécurité électronique a évolué de 8 % selon l’Ignes. Le marché français du contrôle d’accès domestique représente aujourd’hui 160 millions d’euros. D’autant que les enjeux sociétaux actuels, tels que le soutien à domicile et les objectifs de maîtrise des consommations d’énergie, encouragés par les pouvoirs publics, engendrent le développement de nouveaux marchés, qui contribuent à insuffler plus d’interactions entre les systèmes de contrôle d’accès et les solutions de gestion relatives à l’efficacité énergétique.

Aujourd’hui, nombre de systèmes permettent d’intégrer les interfaces de contrôle d’accès à l’architecture réseau d’une GTB. Cela permet une gestion unique de l’ensemble des fonctionnalités du bâtiment depuis le même poste. Selon Pascal Darmagnac, directeur commercial de la société Iris Régulation : « La force de ce système réside dans la simplicité de son exploitation. L’ensemble des fonctionnalités du bâtiment est géré par un seul opérateur. » Malheureusement, la plupart des installateurs mettent en place les deux systèmes de manière parallèle, sans les relier entre eux. Et la raison est simple : « Les cahiers des charges pour les deux systèmes sont souvent mis en place indépendamment, par des équipes différentes et à des moments différents de la conception ou de la rénovation du bâtiment », explique Nicolas Boisson, de l’entreprise Til Technologies. Pourtant, faire converger les systèmes vers une interface unique permet une gestion centralisée de l’ensemble des fonctionnalités du bâtiment.

L’entreprise Sofacréal, spécialisée dans les systèmes de pilotage du bâtiment, a su allier GTB et contrôle d’accès, pour un pilotage de l’ensemble effectué depuis un poste unique. Selon Hung Nguyen, responsable du développement au sein de l’entreprise, ce système centralisé offre des possibilités plus larges. Premier exemple : « Il permet à l’opérateur d’ouvrir ou de fermer certaines portes à distance, mais aussi de contrôler la température et l’éclairage dans les pièces occupées. » Deuxième exemple : « La centralisation de la GTB et du contrôle d’accès permet, par programmation et de manière totalement automatisée, d’autoriser l’accès à certaines « populations » au sein de l’entreprise (direction, cadres, service informatique…). Par l’utilisation d’un badge, le système sait qui est l’employé, s’il est habilité à pénétrer le bâtiment, dans quels lieux il a le droit d’aller, et lance la GTB (température, lumière…) dans les lieux en question de manière automatique. » Mais, selon Hung Nguyen, une condition est nécessaire pour le bon fonctionnement des deux compétences : bien que pilotables depuis un poste unique, la GTB et le contrôle d’accès doivent chacun dépendre d’un opérateur spécialisé, dirigés par un chef opérateur, pour utiliser au mieux les deux compétences.

En ce qui concerne l’installation, les logiciels utilisés par Sofacréal, CA GesAcc (contrôle d’accès) et GTB GesGTB (GTB) peuvent être installés indépendamment et s’interconnecter par la suite. Mais le plus simple et le plus économique reste bien sûr l’installation de l’ensemble des deux systèmes de manière conjointe, évitant à l’installateur de refaire les câblages et l’armoire électrique, ce qui peut représenter un surcoût relativement conséquent pour l’entreprise.

Faire converger les données de contrôle d’accès et de sécurité, ainsi que les données de consommation inhérentes aux systèmes de GTB, en un poste unique, permet une gestion entièrement centralisée et donc plus efficace de l’ensemble des fonctionnalités du bâtiment. Mais pour les installateurs, un écueil est à éviter : celui de l’interconnexion.

Attention à la compatibilité

La compatibilité, ou plutôt l’incompatibilité entre les différents procédés, peut se révéler problématique au moment de leur mise en place, le plus souvent lorsque l’une des fonctionnalités déjà existante doit être raccordée au système complémentaire. Pour éviter des pertes de temps considérables, des surcoûts, ou tout simplement la dégradation mutuelle des systèmes, il est impératif de s’assurer que les logiciels utilisés fonctionnent selon les mêmes procédés et codages. Le plus simple et le plus économique reste bien sûr l’installation d’un système unique, englobant les deux compétences, mais cet exemple n’est pas le plus courant.

Il existe des systèmes pour éviter les désagréments d’une installation dont les composantes fonctionnent selon des procédés différents. La société Iris Régulation utilise pour cela le logiciel Niagara, compatible avec tous les standards et donc tous les différents produits. Un logiciel qui présente des avantages multiples, comme nous l’explique Pascal Darmagnac, directeur commercial d’Iris Régulation : « Le logiciel est consultable n’importe où et n’importe quand grâce à Internet Explorer, et permet de réguler l’ensemble des fonctionnalités du bâtiment. Lorsqu’un employé passe le système de contrôle d’accès, ce dernier détermine automatiquement les portes qu’il peut franchir, les salles dans lesquelles il faut allumer la lumière ou régler la température. Le tout piloté en un poste unique par un opérateur unique via le Web (smartphone, tablette et autres). Lorsqu’une intrusion est détectée, tous les presets des caméras, des éclairages du bâtiment et toute autre action sont réalisables simplement car tous les objets sont communs dans Niagara. »

Quid du piratage ?

Mais si le rassemblement des deux compétences est bénéfique dans la plupart des cas, il peut également présenter un risque pour la sécurité du bâtiment : celui du piratage. C’est pour cette raison que les logiciels de GTB et de contrôle d’accès se sont fiabilisés, au point d’être aujourd’hui quasi-inviolables : « Les logiciels fonctionnent en IP, mais ne sont pas intégrés au réseau Internet. Il n’y a donc pas de sorties, et donc d’entrées possibles pour un éventuel pirate. Pour s’attaquer à l’installation, il devra pirater le système depuis l’intérieur du bâtiment », explique Hung Nguyen. « Il existe des failles, mais nos logiciels permettent de limiter les possibilités d’intrusion au maximum », ajoute-t-il. Pour Pascal Darmagnac, d’Iris Régulation : « Le système Niagara possède une navigation Web sécurisée HTTPS. L’ensemble de la communication est sous cryptage SSL. De plus, nous pouvons travailler avec des certificats des entreprises et ce logiciel est compatible avec l’accès via des codes flottants RSA. »

Faire converger le contrôle d’accès sur l’architecture réseau de la GTB présente donc des avantages multiples et permet un pilotage de l’ensemble des fonctionnalités du bâtiment depuis un poste unique, avec un opérateur unique. Pourtant, ce système centralisé est trop rarement mis en place, les fonctions de sécurité et de GTB étant souvent dissociées pour diverses raisons, qu’il s’agisse de temporalité, de sécurité ou de cloisonnement volontaire entre les différentes fonctionnalités.